Geniansはサイバーセキュリティ専門企業として、日々変化する脅威の動向を分析し、その知見を共有しております。その一環として、Genians Security Center(GSC)が毎月発刊する脅威分析レポートを日本語でも投稿しております。

日本語版 脅威分析レポート : https://www.genians.co.kr/ja/blog/threat_intelligence

また、最近公開された、2025年上半期の韓国インターネット振興院(KISA)発行の「サイバー脅威動向レポート」と、日本の警視庁が発表した「サイバー空間をめぐる脅威の情勢等について」を分析してみると、両国が直面している脅威が驚くほど類似していることに気づきました。これは、サイバー脅威がもはや国境という概念に縛られていない現実を示しています。

今回は、これら二つのレポートを基に韓日のサイバー脅威の動向を比較分析し、我々が進むべき道について考えてみようと思います。

ランサムウェア:企業を狙う執拗な金銭的脅威

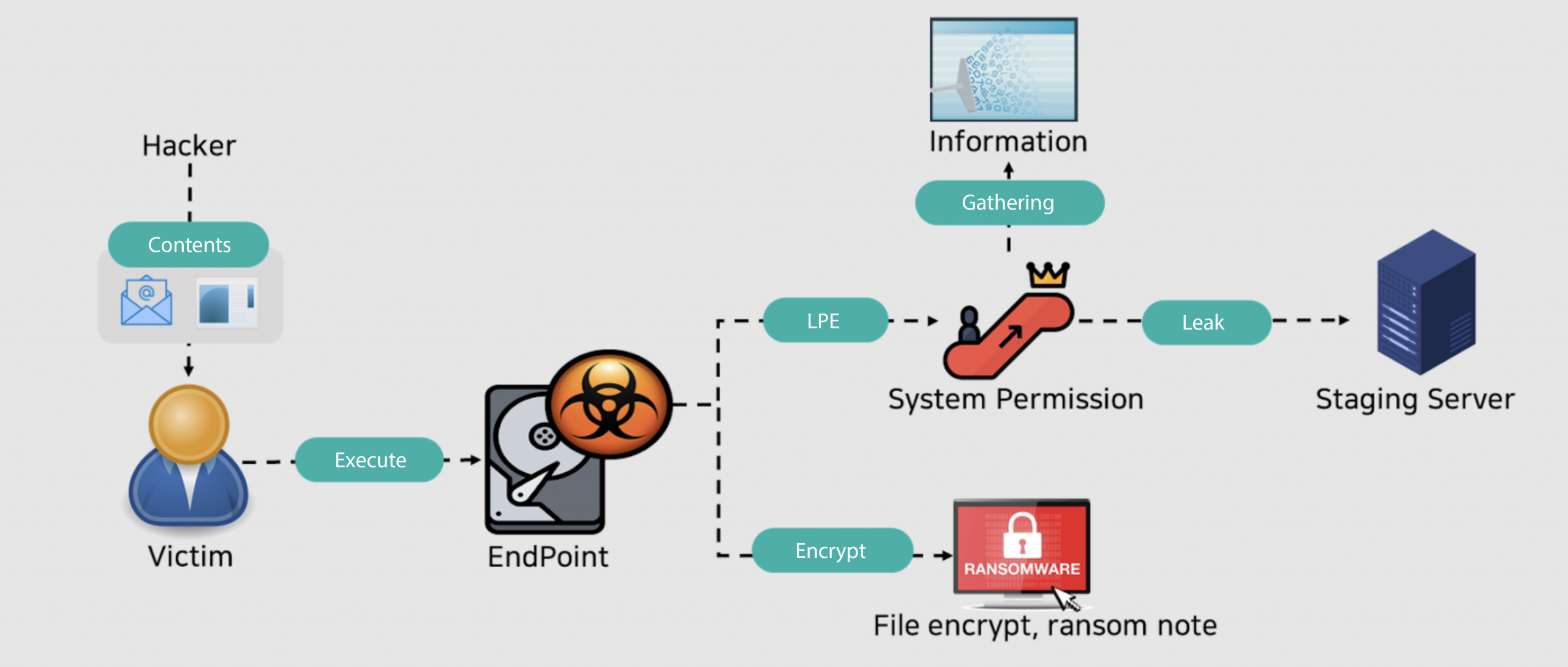

両国のレポートが共通して最も深刻な脅威として挙げているのは、間違いなくランサムウェア(Ransomware)です。ランサムウェアは、企業のデータを暗号化し、その復号と引き換えに金銭を要求する手口であり、事業継続性に致命的な影響を及ぼしています。また、最近のランサムウェアの手口は高度化しており、単にデータを暗号化するだけでなく、企業の重要データを盗み出すケースも増えています。

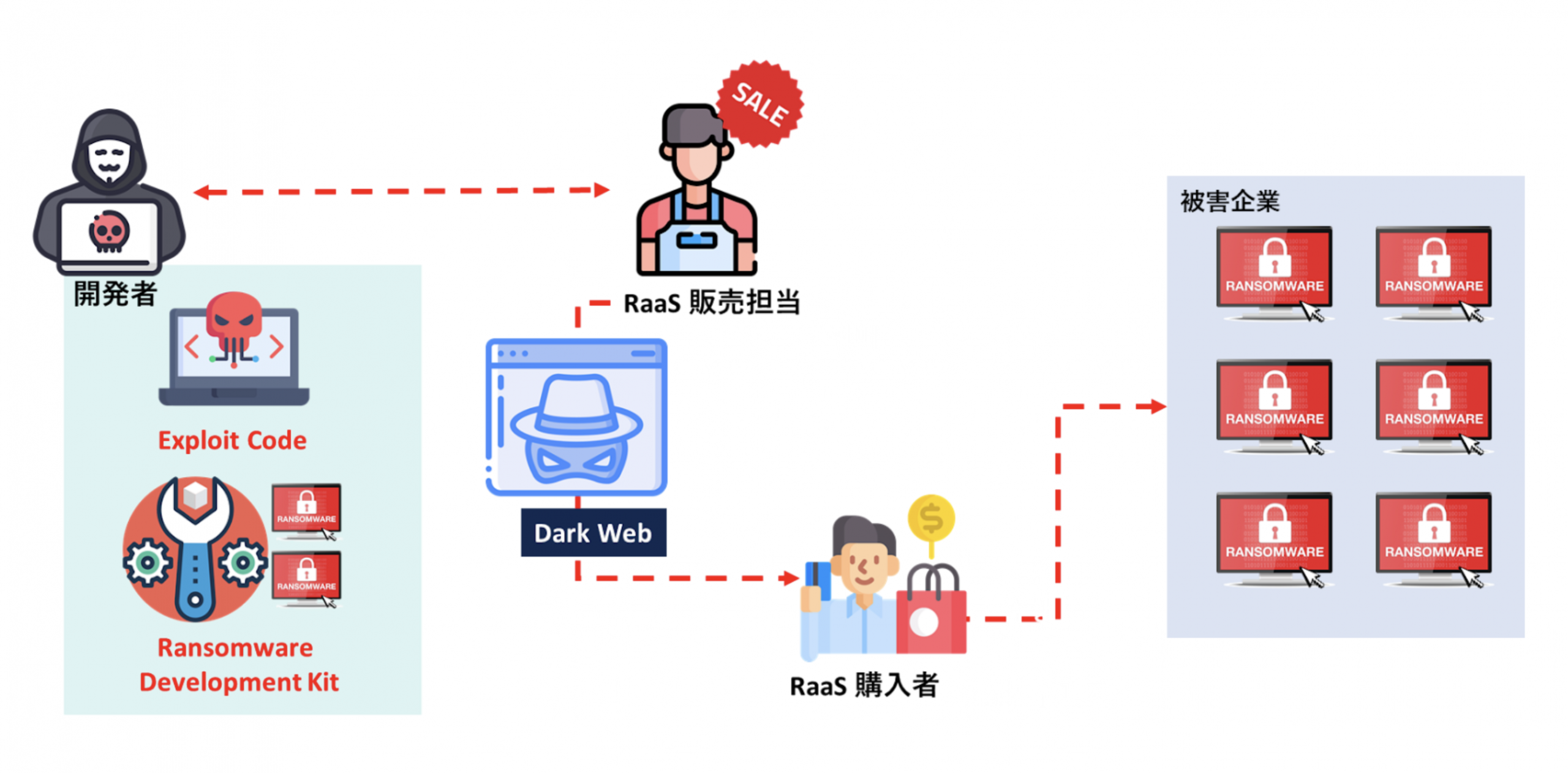

日本の場合、2025年上半期におけるランサムウェアの被害報告件数は116件に上り、過去最多だった令和4年下半期と並ぶ深刻な状況です 。特に、ランサムウェアをサービスとして提供するRaaS(Ransomware as a Service)モデルの普及により、専門知識が乏しい攻撃者でも容易に攻撃を実行できるようになりました。その結果、比較的セキュリティ対策が手薄になりがちな中小企業が主要な標的となっています 。

韓国の状況も大きくは変わりません。2025年上半期には82件のランサムウェア被害が報告されました 。特に、韓国最大のオンライン書店であるYES24がランサムウェア攻撃を受け、約5日間にわたり全サービスが停止するなど、甚大な被害が発生しました 。KISAのレポートでは、この事件を教訓に、オフラインでのバックアップ体制の重要性が改めて強調されています 。

このように、ランサムウェアは韓日両国の企業にとって、金銭的・運営的に多大な損害を与える共通の敵として存在しています。

アカウント情報窃取攻撃の急増:フィッシングとクレデンシャルスタッフィング

第二に注目すべき類似点は、利用者のアカウント情報を不正に取得し、悪用する攻撃が急増している点です。攻撃手法の名称は若干異なりますが、その本質は同じです。

日本ではフィッシング(Phishing)攻撃が爆発的に増加しました。2025年上半期のフィッシング報告件数は前年同期比で約89%増、合計119万6,314件に達しています 。これらのフィッシング攻撃は、インターネットバンキングに係る不正送金に直結しており、上半期だけで約42.2億円の被害が発生しました 。最近では、企業の担当者に直接電話をかけ、メールアドレスを聞き出してフィッシングメールを送付するボイスフィッシング(Vishing)という新たな手口も現れ、被害を拡大させています 。

一方、韓国ではクレデンシャルスタッフィング(Credential Stuffing)が主要な脅威として浮上しています。これは、他のサイトから流出したIDとパスワードのリストを使い、様々なウェブサイトで無差別にログインを試みる攻撃手法です 。2025年上半期には、GSリテール、アルバモン、T-moneyといった国民の生活に密着した多数のサービスがこの攻撃の標的となり、大規模な個人情報流出被害が発生しました 。

結局のところ、日本の「フィッシング」と韓国の「クレデンシャルスタッフィング」は、いずれも窃取したアカウント情報を利用した二次攻撃であるという点で同線上にある脅威です。これは、両国において多要素認証(MFA)の導入や、利用者自身のパスワード管理に対する意識向上が喫緊の課題であることを示唆しています。

結論:連携によるサイバーレジリエンス(Cyber Resilience)の強化に向けて

2025年上半期の韓日両国のサイバー脅威動向レポートは、まるで異なる言語で書かれた同じ内容の本のようです。ランサムウェア、アカウント情報窃取という共通の脅威は、両国のサイバー安全保障が密接に連携していることを証明しています。

サイバーセキュリティ専門家として、私はこの脅威の類似性こそが、協力の好機となり得ると考えています。韓国のKISAと日本の警察庁、そして両国の民間セキュリティ事業者が、より緊密に脅威情報を共有し、共同でインシデント対応訓練を実施し、新たな攻撃手法に関する分析結果を交換することで、両国全体のサイバーレジリエンス(Cyber Resilience)を一層強化できるはずです。

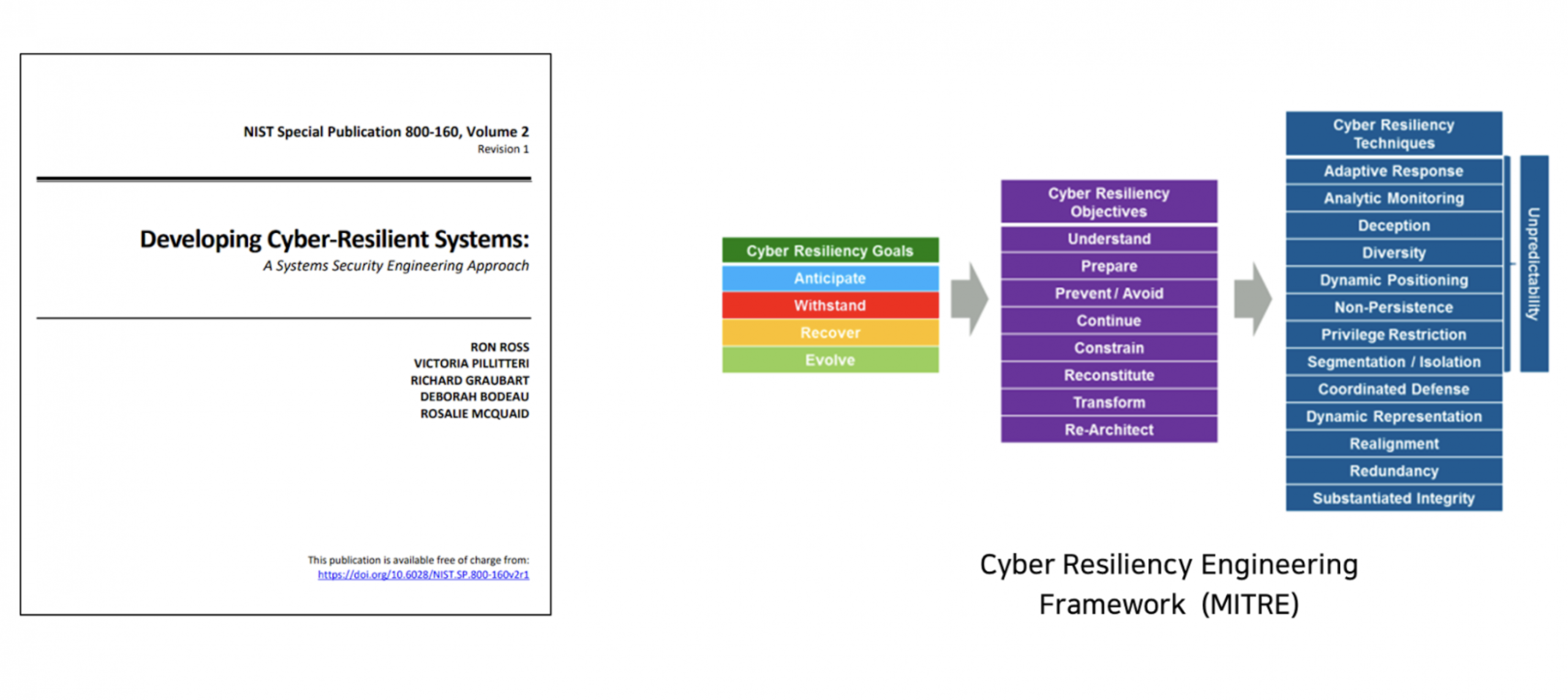

アメリカ国立標準技術研究所(National Institute of Standards and Technology)NISTでは、サイバーレジリアンスフレームワークを以下に定義しております。

EDRはエンドポイント観点でサイバーレジリアンスのための重要な役割を果たしております。CREFにおける主要な原則とそれに対するGenian EDRの役割および対応可能な範囲を以下の表にまとめてみました。

| 主要な原則 | 説明 | EDRの役割および 対応可能な範囲 |

|---|---|---|

| 予測 (Anticipate) | 潜在的な脅威やストレスを検知し、対応できるようシステムを準備すること | エンドポイントにおけるすべてのログを収集・監視する |

| 耐性 (Withstand) | 有事の状況下でも、システムが機能を継続できるようにすること | 悪意のあるプロセスを終了させる/端末のネットワークを隔離する |

| 復旧 (Recover) | システムの機能が中断した後、迅速に業務を復旧できるようにすること | データの復旧・復元する/侵入経路を分析する |

| 適応 (Evolve) | 変化する脅威に対応して、システムが進化・改善できるようにすること | 再発防止のための検知ルールの見直し・設定する |

国境のないサイバー脅威に立ち向かうためには、国境を越えた協力が不可欠です。今こそ、韓日が共通の脅威に対し、共に防御体制を築き上げるべき時ではないでしょうか。

【参考】

警視庁サイバー警察局:令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について(https://www.npa.go.jp/publications/statistics/cybersecurity/index.html)

韓国科学技術情報通信部・韓国インターネット振興院(KISA):2025年上半期サイバー脅威動向報告書 (https://www.kisa.or.kr/20205/form?postSeq=1028&page=1)

NIST:Developing Cyber-Resilient Systems: A Systems Security Engineering Approach (https://csrc.nist.gov/pubs/sp/800/160/v2/r1/final)